یکی از ناخوشایندترین صحنهها برای هر مدیر وب سایت وردپرسی، مشاهدهی پیغام قرمز رنگی است که در مرورگر گوگل کروم ظاهر میشود و هشدار میدهد «This site ahead contains harmful programs». این هشدار بهمعنای آن است که گوگل یا سایر موتورهای جستجو در محتوای سایت شما کدهای مشکوک، بدافزار یا اسکریپت های مخربی یافتهاند که میتوانند امنیت کاربران را تهدید کنند. در نگاه نخست شاید چنین پیام هشداری فاجعه بار بهنظر برسد، اما واقعیت این است که با درک علت بروز خطا و اجرای چند مرحلهی دقیق میتوان بهطور کامل این مشکل را برطرف و اعتماد کاربران را بازیابی کرد.

وردپرس، با آن که از پایه پلتفرمی امن محسوب میشود، به دلیل محبوبیت و گستردگیاش بیش از هر سیستم دیگری هدف حملات قرار میگیرد. هکرها معمولاً از ضعف در افزونه ها، قالب ها یا تنظیمات امنیتی برای تزریق کدهای آلوده استفاده میکنند. نتیجهی این نفوذ، ثبت سایت در لیست سیاه (Blacklist) گوگل و کاهش شدید ترافیک ارگانیک است. در چنین شرایطی، بی عملی مساوی با از دست دادن مخاطبان، کاهش رتبه سئو و لطمه به اعتبار برند خواهد بود. در این مقاله، گام به گام فرآیند تشخیص، پاکسازی و پیشگیری از بازگشت این خطا را بر اساس بهترین تجربههای امنیت وب شرح میدهیم.

واقعیت این است که بخش زیادی از آلودگیهای وردپرس نه از خود سایت، بلکه از زیرساخت میزبانی ناامن شروع میشود؛ استفاده از یک سرور ابری با ایزولاسیون مناسب و مانیتورینگ امنیتی میتواند احتمال بروز چنین هشدارهایی را بهطور چشمگیری کاهش دهد.

ماهیت هشدار «This site ahead contains harmful programs»؛ نشانهای از آلودگی یا سهل انگاری

وقتی موتورهای جستجو بدافزاری را در سایت شناسایی میکنند، برای محافظت از کاربران، صفحهی هشدار قرمز را به جای سایت نمایش میدهند. این اتفاق معمولاً زمانی رخ میدهد که فایل های جاوا اسکریپت، آی فریم ها یا لینک هایی در صفحات شما به دامنه های مخرب متصل شده باشند. حتی گاهی تنها وجود یک افزونهی آلوده کافی است تا کل دامنه در فهرست «سایت های خطرناک» ثبت شود.

در واقع این پیام بهصورت مستقیم از سامانهی Google Safe Browsing میآید. این سیستم میلیاردها URL را روزانه بررسی کرده و در صورت مشاهدهی الگوهای حمله یا اسکریپت های فیشینگ، آنها را علامتگذاری میکند. نکتهی مهم این است که حتی اگر سایت شما هدف اصلی حمله نبوده باشد، قرار دادن لینک به سایت آلوده یا استفاده از قالب آلوده میتواند چنین هشداری را فعال کند.

پیامدهای سئو و تجربه کاربری؛ چرا باید فوراً واکنش نشان دهیم

وقتی سایت در لیست سیاه قرار میگیرد، گوگل رتبهی آن را در نتایج جستوجو به شدت کاهش میدهد. مرورگرها نیز پیش از ورود کاربر، صفحهی هشدار را نمایش میدهند؛ در نتیجه، نرخ خروج (Bounce Rate) افزایش و اعتماد کاربران کاهش مییابد. حتی شرکت میزبان (هاستینگ) ممکن است دسترسی به حساب شما را موقتاً مسدود کند تا مانع گسترش بدافزار شود.

تأخیر در واکنش، خساراتی دوچندان بهبار میآورد. آمار نشان میدهد بیش از ۶۰ درصد از کاربران در صورت مشاهدهی هشدار امنیتی دیگر به سایت بازنمیگردند. بنابراین، حفظ امنیت سایت تنها مسئلهای فنی نیست، بلکه مستقیماً با وجههی تجاری و اعتماد مخاطب پیوند دارد. در وب سایت های سازمانی و پرترافیک، انتخاب زیرساختی مانند ابر خصوصی که کنترل کامل، شبکه ایزوله و سیاستهای امنیتی اختصاصی دارد، نقش کلیدی در جلوگیری از چنین بحرانهایی و حفظ اعتبار برند ایفا میکند.

گام نخست؛ بررسی وضعیت سایت در Google Safe Browsing

برای اطمینان از قرارگرفتن دامنه در لیست سیاه، کافی است URL سایت خود را در انتهای لینک زیر وارد کنید https://transparencyreport.google.com/safe-browsing/search?url=

این ابزار گزارشی از آخرین اسکن گوگل ارائه میدهد و در صورت تشخیص محتوای خطرناک، نوع تهدید را مشخص میکند. اگر پیغام «This site may harm your computer» یا «Harmful Programs» ظاهر شود، باید بلافاصله اقدامات پاکسازی را آغاز کنید.

در مرحلهی بعد، بهتر است از کنسول جستجوی گوگل (Search Console) برای تأیید مالکیت سایت و مشاهدهی بخش Security Issues استفاده کنید. در آنجا جزئیات بیشتری از صفحات آلوده یا فایل های مشکوک نمایش داده میشود.

یافتن منشأ آلودگی؛ ردیابی کدهای تزریقشده در فایل ها

پس از تأیید هشدار، مهمترین کار شناسایی منشأ بدافزار است. در اغلب موارد، کدهای مخرب در فایل های index.php, wp-config.php, یا functions.php تزریق میشوند. گاهی هم فایل .htaccess دستکاری شده و بازدیدکنندگان به سایت های اسپم منتقل میشوند. اگر آلودگیها به صورت مکرر تکرار میشوند، باید فراتر از وردپرس نگاه کرد؛ در بسیاری از موارد، نبود تفکیک منابع و ضعف امنیت در هاست اشتراکی عامل اصلی است و مهاجرت به سرور ابری با منابع اختصاصی این چرخه را متوقف میکند.

اسکن دستی میتواند زمانبر و خطاپذیر باشد؛ به همین دلیل استفاده از ابزارهایی چون SecuPress, Wordfence, یا Sucuri Scanner توصیه میشود. این افزونه ها تمام فایل های هسته، افزونه ها و پایگاه داده را بررسی و هر کد مشکوکی را علامتگذاری میکنند. نکتهی کلیدی این است که تنها شناسایی کافی نیست؛ باید بدانید کدام فایل واقعاً بخشی از وردپرس است و کدام یک توسط نفوذگر اضافه شده است.

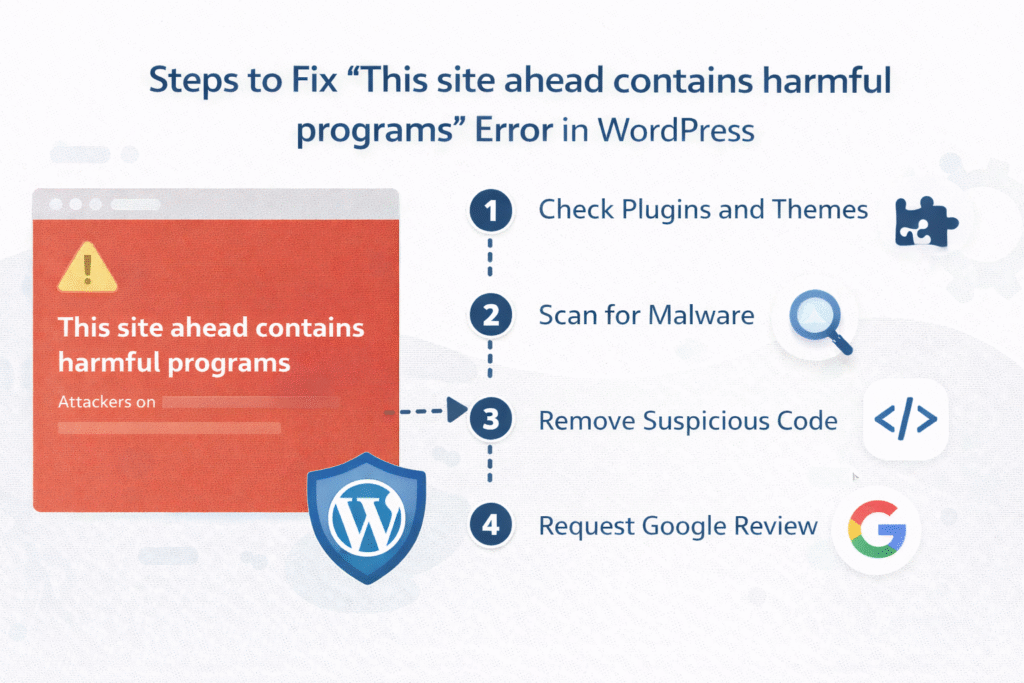

حذف کدهای آلوده و بازسازی فایل های اصلی

پس از شناسایی فایل های مشکوک، دو مسیر پیش رو دارید: استفاده از ابزار حذف خودکار یا پاکسازی دستی. اگر نسخهی سالمی از سایت در اختیار دارید، میتوانید فایل های آلوده را با نسخهی پشتیبان جایگزین کنید. در غیر این صورت، بهتر است سایت را از طریق SFTP به FileZilla متصل کرده و تاریخ تغییر فایل ها را بررسی کنید. فایل هایی که زمان ویرایششان با تاریخ هک منطبق است، اولویت بررسی دارند.

در مورد فایل .htaccess، بهترین روش حذف کامل و بازسازی آن از طریق مسیر Settings > Permalinks در داشبورد وردپرس است. وردپرس بهصورت خودکار فایل تازهای تولید میکند که فاقد هرگونه کد تزریقی است.

بررسی پایگاه داده و کاربران ناشناس

هکرها گاهی دسترسی خود را از طریق ایجاد کاربر مدیر جدید در جدول wp_users حفظ میکنند. بنابراین پس از پاکسازی فایل ها، وارد پایگاه داده شوید و کاربران مشکوک را حذف کنید. بررسی جدولهای wp_options و wp_posts نیز اهمیت دارد؛ چرا که اسکریپت های آلوده ممکن است در قالب محتوای پنهان ذخیره شده باشند.

همچنین در بخش پلاگین ها و قالب ها، افزونه هایی که شناخته شده نیستند یا مدت هاست بهروزرسانی نشدهاند را غیرفعال و حذف کنید. هر فایل افزونهی نال شده یا کرک شده تهدیدی بالقوه برای امنیت شماست.

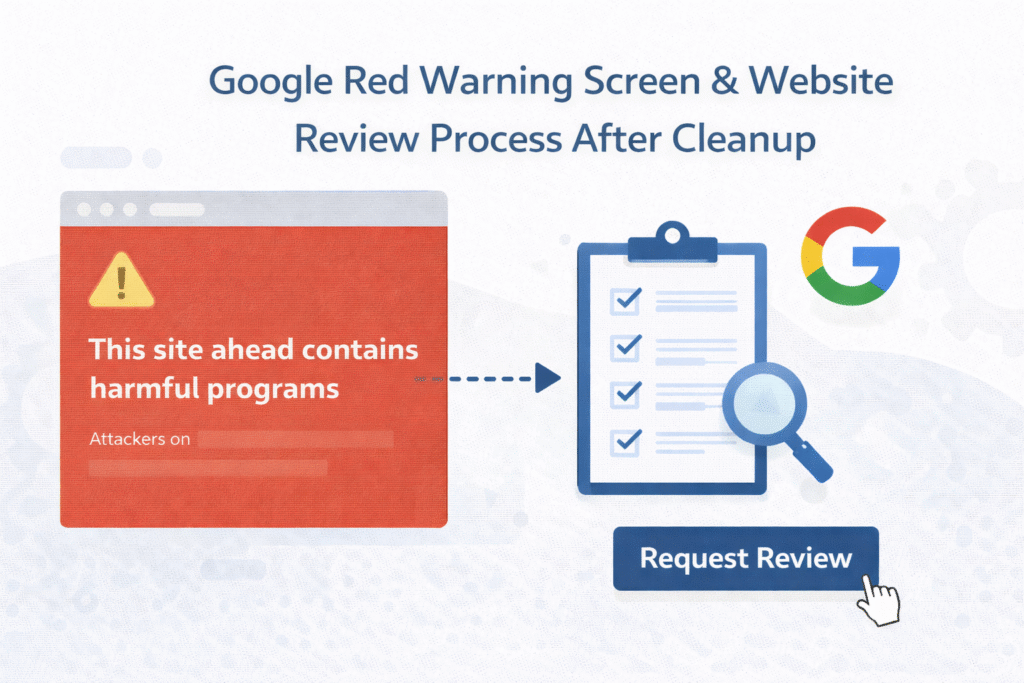

ارسال درخواست بازبینی به گوگل و بازگردانی اعتماد عمومی

پس از اطمینان از حذف کامل بدافزار، نوبت آن است که به گوگل اعلام کنید سایت پاکسازی شده است. در Search Console به بخش Security & Manual Actions > Security Issues رفته و گزینهی Request a Review را انتخاب کنید. در توضیحات باید بنویسید چه اقداماتی انجام دادهاید (مثلاً حذف فایل های آلوده، تغییر رمزها و نصب SSL).

گوگل معمولاً ظرف چند روز سایت را دوباره اسکن میکند. اگر هیچ تهدیدی یافت نشود، برچسب هشدار حذف میشود و صفحات شما مجدداً در نتایج جستجو نمایش داده خواهند شد. این مرحله، لحظهی بازگشت اعتماد کاربران و احیای ترافیک ارگانیک است.

چرا سایت دوباره آلوده میشود؟ تحلیل چرخه بازگشت بدافزار

بسیاری از مدیران وب پس از حذف اولیهی کدهای مخرب، با شگفتی میبینند که چند روز بعد همان خطا دوباره برمیگردد. دلیل این اتفاق در بیشتر موارد باقی ماندن یک «درب پشتی» (Backdoor) است. درب پشتی، قطعه کدی پنهان در قالب یا افزونه است که به هکر اجازه میدهد حتی پس از حذف بدافزار اصلی، مجدداً به سرور دسترسی پیدا کند.

این فایل ها معمولاً در مسیرهایی قرار میگیرند که مدیران کمتر سر میزنند؛ مثل پوشهی Uploads یا فولدرهای موقت افزونه ها. برای جلوگیری از بازگشت بدافزار، باید پس از پاکسازی، همهی پوشه ها را از نظر وجود فایل هایی با نامهای غیرمعمول (مثل wp-temp.php یا config2.php) بررسی کنید. علاوهبر آن، تغییر تمامی رمزهای عبور (از جمله هاست، دیتابیس، وردپرس و FTP) الزامی است.

در سطح سرور نیز بهتر است فایل ها را از طریق ابزارهای امنیتی مانند ClamAV یا Imunify360 اسکن کنید تا هیچ کد مخربی در لایه پایین باقی نماند.

نقش SSL، HTTPS و فایروال در جلوگیری از بازگشت خطا

یکی از دلایل اصلی بروز هشدارهای امنیتی، استفاده از ارتباطات ناامن است. زمانی که داده های بین کاربر و سرور رمزنگاری نشود، امکان تزریق اسکریپت یا شنود وجود دارد. فعالسازی گواهی SSL و تبدیل کامل آدرسها از HTTP به HTTPS باعث میشود مسیر ارتباطی رمزگذاری شود و مرورگرها سایت را ایمن تشخیص دهند.

اما رمزگذاری به تنهایی کافی نیست. نصب فایروال (WAF) در سطح DNS یا اپلیکیشن ضروری است تا هرگونه ترافیک مشکوک پیش از ورود به سایت متوقف شود. فایروال هایی مانند Sucuri Firewall یا Cloudflare WAF میتوانند الگوهای حملات شناخته شده را شناسایی و مسدود کنند.

در نهایت، بررسی منظم لاگ های سرور و تنظیم سیستم هشداردهی (Alert) به شما کمک میکند هرگونه تلاش برای نفوذ را در لحظه تشخیص دهید و پیش از تبدیل شدن به بحران، مهارش کنید.

اهمیت بروزرسانی و نگهداری منظم سیستم وردپرس

بروزرسانی وردپرس، افزونه ها و قالب ها یکی از سادهترین اما مؤثرترین راهکارهای امنیتی است. نسخههای قدیمی اغلب شامل حفرههایی هستند که توسط مهاجمان شناسایی میشوند. وردپرس با هر بروزرسانی، وصلههای امنیتی جدیدی ارائه میدهد تا جلوی این آسیب پذیریها گرفته شود.

برای مدیریت بهتر، پیشنهاد میشود بروزرسانی خودکار را فعال کنید و پیش از هر بروزرسانی کامل از سایت بکاپ بگیرید. افزونه هایی مثل UpdraftPlus یا BlogVault این فرآیند را بهصورت خودکار انجام میدهند.

همچنین پاکسازی افزونه ها و قالب های بلااستفاده ضروری است. هر فایلی که روی سرور باقی بماند، حتی اگر غیرفعال باشد، میتواند به نقطهی نفوذ تبدیل شود.

افزایش مقاومت سایت با احراز هویت دو مرحلهای (2FA)

در کنار رمزهای قوی، استفاده از احراز هویت دو مرحلهای یک سد امنیتی مؤثر است. با فعالسازی 2FA، حتی اگر رمز عبور لو برود، ورود بدون کد تولید شده در تلفن همراه امکانپذیر نیست. افزونه هایی مانند Wordfence Login Security و Google Authenticator for WordPress این قابلیت را فراهم میکنند.

همچنین بهتر است در تنظیمات پیشخوان وردپرس، تعداد دفعات ورود ناموفق را محدود کنید و آدرس ورود (wp-login.php) را تغییر دهید. این اقدامات احتمال موفقیت حملات Brute Force را بهشدت کاهش میدهد.

بازسازی اعتماد کاربران و بهبود رتبه سئو پس از پاکسازی

حتی پس از رفع هشدار گوگل، بازگرداندن اعتماد کاربران نیازمند برنامهریزی است. انتشار یک اطلاعیه شفاف در وبلاگ یا شبکههای اجتماعی که توضیح دهد سایت موقتاً تحت حمله قرار گرفته و اکنون ایمن سازی شده است، اعتماد عمومی را بازسازی میکند.

از منظر سئو، بهتر است پس از حذف هشدار، نقشهی سایت (Sitemap) را در کنسول جستجو مجدداً ارسال کنید تا گوگل خزیدن (Crawling) صفحات را از سر بگیرد. در همین حال، بررسی فایل robots.txt و بازسازی متادیتا نیز کمک میکند ایندکس ها به سرعت بروز شوند.

جمعبندی

خطای «This site ahead contains harmful programs» اگرچه در ظاهر هشداری ترسناک است، اما در واقع نشانهای از عملکرد درست سیستم های امنیتی اینترنت است. این هشدار فرصتی است تا مدیران سایت نقاط ضعف امنیتی خود را بشناسند و اصلاح کنند. با اجرای مراحلی که در این مقاله شرح داده شد، از شناسایی کد مخرب تا درخواست بازبینی از گوگل، میتوانید سایت خود را از وضعیت قرمز به حالت امن بازگردانید.

امنیت در وردپرس یک رویداد یکباره نیست، بلکه فرآیندی مداوم است. هر بروزرسانی، هر رمز عبور جدید و هر اقدام پیشگیرانه، یک لایهی جدید حفاظت برای کسبوکار دیجیتال شما ایجاد میکند. در نهایت، مهمترین نکته این است که هرگز فرض نکنید سایتتان «بهاندازهی کافی امن» است؛ امنیت پایدار یعنی مراقبت همیشگی.

سوالات متداول

1- چرا گوگل سایت من را ناامن تشخیص داده است؟

گوگل معمولاً زمانی سایت را ناامن میداند که در محتوای آن کدهای آلوده یا لینک به دامنه های مخرب مشاهده کند. این میتواند ناشی از هک، افزونه آلوده یا تبلیغات مشکوک باشد.

2- چقدر طول میکشد تا پس از پاکسازی، هشدار گوگل حذف شود؟

معمولاً بین ۲۴ تا ۷۲ ساعت پس از ثبت درخواست بازبینی، اگر بدافزاری باقی نمانده باشد، هشدار از نتایج جستوجو و مرورگر حذف میشود.

3- آیا میتوانم بدون افزونه سایت را پاکسازی کنم؟

بله، اما نیازمند دانش فنی است. باید فایل های آلوده را از طریق FTP شناسایی و بازنویسی کنید. برای بیشتر کاربران استفاده از افزونه هایی مانند SecuPress یا Sucuri پیشنهاد میشود.

4- چگونه میتوانم از بازگشت بدافزار جلوگیری کنم؟

با حذف درب های پشتی، تغییر همه رمزهای عبور، نصب فایروال، فعالسازی SSL و بروزرسانی مداوم وردپرس میتوان احتمال آلودگی مجدد را به حداقل رساند.

5- آیا این هشدار روی رتبه گوگل تأثیر دارد؟

بله، سایت های آلوده بلافاصله در رتبهبندی سقوط میکنند. پس از رفع هشدار و بازبینی موفق، معمولاً رتبهها بهتدریج بهبود مییابند.

6- بهترین ابزار برای اسکن بدافزار وردپرس چیست؟

SecuPress، Wordfence و Sucuri سه گزینهی معتبر و پرکاربرد هستند که هم نسخهی رایگان و هم حرفهای دارند.