با وجود خطراتی که همواره اطلاعات را در بستر شبکه تهدید میکنند، برقراری ارتباطات امن و ارسال اطلاعات به صورت خصوصی و ایمن از اهمیت زیادی برخوردار است. این امنیت از طریق استفاده از پروتکل IPsec فراهم میشود.

IPsec چیست؟

پروتکل IPsec یا IP Security یک مجموعه از پروتکلهاست که مسئول تأمین تبادل امن اطلاعات در لایه سوم، یعنی لایه IP میباشد. اصلیترین کاربرد IPsec در زمینه احراز هویت، محرمانگی، یکپارچگی و مدیریت کلید برای شبکههای لایه 3 و تکنولوژی VPN است. IPSec امنیت لازم برای تبادل اطلاعات در سطح شبکه را فراهم میکند و این کار را از طریق پروتکل مدیریت کلید انجام میدهد. به این ترتیب که فرستنده و گیرنده هر دو یک کلید عمومی را به اشتراک میگذارند و با استفاده از آن، اطلاعات را بهصورت امن منتقل میکنند. پروتکل کلید عمومی به گیرنده اجازه میدهد که کلید عمومی را بیابد و فرستنده را بر اساس امضای دیجیتال احراز هویت میکند.

هدف IPsec چیست؟

بیایید بررسی کنیم که IPsec چرا معرفی شد و هدف استفاده از آن چیست.

IPsec بهمنظور رمزگذاری دادههای حساسی که از طریق شبکه منتقل میشوند، معرفی شده است. این دادههای مهم شامل تراکنشهای بانکی، اطلاعات سلامت و مکالمات سازمانی هستند.

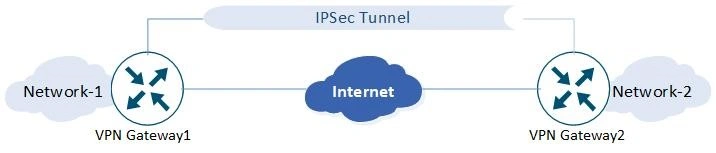

از تونل IPsec (IPsec tunneling) برای تأمین امنیت شبکههای خصوصی مجازی (VPN) استفاده میشود. این تونل تمامی دادههای منتقل شده میان دو نقطه انتهایی را رمزگذاری میکند. در برخی موارد، IPsec برای تضمین امنیت شبکههایی به کار میرود که اطلاعات مسیریابی را بهصورت باز روی اینترنت ارسال میکنند، زیرا این مجموعه پروتکلها قادر به رمزگذاری ترافیک لایه برنامه هستند.

همچنین، IPsec برای شناسایی بدون رمزگذاری، مانند تأیید هویت فرستنده دادهها نیز استفاده میشود.

اگرچه میتوان دادههای منتقل شده را با رمزگذاری در سرویس یا لایههای انتقال OSI ایمن کرد، اما انجام این کار در لایههای بالاتر میتواند خطر از دست رفتن دادهها و استراق سمع توسط مهاجمان را افزایش دهد.

مزایای استفاده از IPsec

استفاده از پروتکلهای IPsec برای کسبوکارهای مختلف مزایای خاصی به همراه دارد. اگر شما از جمله شرکتهایی هستید که به یک پروتکل امنتر و بهتر نیاز دارید، بهتر است با مزایای این سرویس آشنا شوید:

1. شفافیت IPsec برای برنامهها

IPsec در لایه سوم شبکه عمل میکند، که به این معنی است که هیچ تأثیری بر لایههای بالاتر ندارد. کاربران این پروتکل نیازی به پیکربندی دوباره خدمات ندارند و از طرفی بر روند مانیتورینگ و نظارت شبکه هم اختلالی ایجاد نمیکند. این بدان معناست که میتوانید بهراحتی و با استفاده از ابزارهای مانیتورینگ، بر ترافیک شبکه نظارت داشته باشید.

2. انتقال دادهها بهصورت کاملاً محرمانه

در سرویس IPsec، انتقال دادهها با استفاده از کلید عمومی انجام میشود که باعث انتقال امن دادهها میان شبکه میشود. در نتیجه، میتوان گفت دومین مزیت این پروتکل، امنیت بالای دادههای در حال انتقال بین کاربران و شبکه است. مدیران سرورهای مبتنی بر IPsec محرمانه بودن کلیدهای عمومی را تضمین میکنند، که این خود دلیلی بر کاملاً محرمانه بودن فرآیند ارسال و دریافت اطلاعات است.

3. محبوبیت نسبت به SSL

همانطور که اشاره شد، IPsec در لایه سوم و بدون ایجاد وابستگی در لایههای بالاتر اعمال میشود. به همین دلیل، در روند اجرای برنامهها اختلالی ایجاد نمیکند و تنها نیاز به ایجاد تغییرات در سیستمعاملها دارد. این در حالی است که پروتکل SSL بهطور مستقیم بر روی لایههای بالاتر عمل میکند، که این خود دلیلی بر محبوبیت IPsec نسبت به SSL به شمار میآید.

این مزایا نشان میدهند که IPsec یک گزینه مطمئن و کارآمد برای تأمین امنیت شبکههای کسبوکارها است و میتواند به حفظ امنیت اطلاعات و ارتباطات کمک کند.

پروتکل IPsec در ارتباط با VPN

قبل از ادامه بررسی IPsec، بهتر است با یک تعریف جامع از VPN آشنا شویم.

شبکه خصوصی مجازی “Virtual Private Network” (VPN) یک فناوری است که به ایجاد یک شبکه خصوصی در بستر یک شبکه عمومی میپردازد. این شبکه مجازی بر روی شبکههای عمومی مانند اینترنت تشکیل میشود و به دادههای کاربر اجازه میدهد تا از طریق یک لینک مجازی منتقل شوند. این نوع ارتباط با یک شبکه خصوصی سنتی که در آن دادههای کاربر از طریق یک لینک فیزیکی End-to-End منتقل میشود، تفاوت دارد.

با استفاده از VPN، میتوان بدون نیاز به یک دفتر یا محل کار، از کارمندان در خانههایشان بهره برد و بهراحتی اسناد، اطلاعات، فایلهای محرمانه و سایر موارد را بهصورت ایمن و مدیریت شده میان آنها به اشتراک گذاشت. برای اتصال و استفاده از VPN، نیاز به برنامههای خاصی است.

بسیاری از VPNها برای اتصالات خود از پروتکلهای IPsec استفاده میکنند تا ارسال اطلاعات بهصورت امن و رمزنگاری شده انجام شود. البته علاوه بر IPsec، از پروتکلهای دیگری مانند SSL و TLS نیز استفاده میشود. در نتیجه، IPsec VPN بهعنوان پروتکلی برای ایجاد اتصال امن از طریق شبکههای عمومی شناخته میشود که بهمنظور ارسال اطلاعات محرمانه و مهم از طریق رمزنگاری آنها طراحی شده است.

پروتکل های رایج VPN

پروتکل های رایج VPN عبارتند از IPsec، Secure Sockets Layer (SSL)، Generic Routing Encapsulation (GRE)، Point-to-Point Tunneling Protocol (PPTP) و Layer 2 Tunneling Protocol (L2TP) است.

IPsec یک فناوری VPN است که معمولاً برای سناریوهایmultiple access به شبکه استفاده می شود.

IPsec VPN یک فناوری VPN است که از پروتکل IPsec برای دسترسی از راه دور استفاده می کند. این فناوری به ایجاد یک تانل IPsec بین دو یا چند شبکه خصوصی در یک شبکه عمومی و استفاده از الگوریتمهای رمزگذاری و احراز هویت برای اطمینان از امنیت اتصالات VPN می پردازد.

با ایجاد تانل های امن بین Host ها، بین Host ها و Gateway های امنیتی شبکه یا بین دو Gateway امنیتی شبکه (مانند روترها و فایروال ها) از ارتباط Point to Point محافظت می کند. در لایه IP برای رمزگذاری و احراز هویت Data Packageها عمل می کند.

در مقایسه با سایر فناوری های VPN، IPsec VPN امن تر است زیرا داده ها برای انتقال در تانل های IPsec رمزگذاری شده اند. با این حال، پیکربندی و استقرار شبکه IPsec VPN پیچیده تر است.

IPsec چگونه کار می کند؟

IPsec از چهار مرحله عبور می کند:

علاقه مند به شناسایی ترافیک: پس از اینکه یک دستگاه شبکه یک بسته را دریافت کرد، HAGLE بسته را با خط مشی IPsec پیکربندی شده مطابقت می دهد تا مشخص شود که آیا بسته باید از طریق یک تونل IPsec منتقل شود یا خیر. ترافیکی که باید از طریق یک تانل IPsec منتقل شود به عنوان ترافیک علاقه مند شناخته می شود.

Security association (SA) :SA عناصری را برای انتقال ایمن داده بین طرفین ارتباط تعریف می کند. این عناصر شامل پروتکلهای امنیتی، حالتهای کپسولهسازی دادهها، الگوریتمهای رمزگذاری و احراز هویت و کلیدهای مورد استفاده برای انتقال دادهها هستند.

پس از شناسایی ترافیک علاقه مند، دستگاه شبکه محلی مذاکره SA را با دستگاه شبکه همتا آغاز می کند. در این مرحله، طرفهای ارتباطی از پروتکل تبادل کلید اینترنت (IKE) برای ایجاد IKE SA برای احراز هویت و تبادل اطلاعات کلیدی استفاده میکنند و سپس IPsec SA را برای انتقال امن دادهها بر اساس IKE SA ایجاد میکنند.

انتقال داده ها: پس از ایجاد IPsec SA بین طرفین در ارتباط، آنها می توانند داده ها را از طریق یک تونل IPsec انتقال دهند.برای اطمینان از امنیت انتقال دادهها، از یک سربرگ احراز هویت (AH) یا محفظهی بار امنیتی (ESP) برای رمزگذاری و احراز هویت دادهها استفاده میشود. مکانیسم رمزگذاری محرمانه بودن داده ها را تضمین می کند و از رهگیری داده ها در حین انتقال جلوگیری می کند. مکانیزم احراز هویت یکپارچگی و قابلیت اطمینان داده ها را تضمین می کند و از جعل یا دستکاری داده ها در حین انتقال جلوگیری می کند.

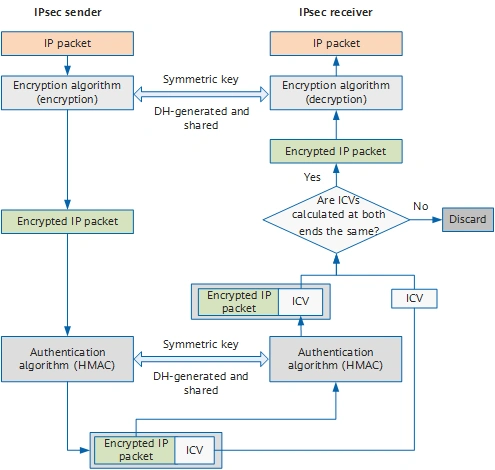

در شکل زیر فرستنده IPsec از الگوریتم رمزگذاری و کلید رمزگذاری برای رمزگذاری بسته IP استفاده می کند، یعنی داده های اصلی را کپسوله می کند. سپس فرستنده و گیرنده از همان الگوریتم احراز هویت و کلید احراز هویت برای پردازش بسته های رمزگذاری شده برای به دست آوردن integrity check value (ICV) استفاده می کنند. اگر ICV های بدست آمده در هر دو طرف یکسان باشند، بسته در حین انتقال دستکاری نمی شود و گیرنده بسته را رمزگشایی می کند. اگر ICV ها متفاوت باشند، گیرنده بسته را دور می اندازد.

تخریب تونل: در بیشتر موارد، قدیمی شدن Session (قطع اتصال) بین دو طرف ارتباطی نشان می دهد که تبادل داده بین دو طرف ارتباط کامل شده است. برای صرفه جویی در منابع سیستم، تانل بین دو طرف ارتباط به طور خودکار با رسیدن به مدت زمان بیکاری تانل از بین می رود.

به طور خلاصه، VPN Peerها یا gateway ها با استفاده از حالت aggressive یا Main، تانل فاز 1 IKE را مورد مذاکره قرار میدهند و سپس از حالت Quick برای ایجاد تونل فاز 2 IKE استفاده میکنند. آنها از تانل فاز 2 IKE برای رمزگذاری و رمزگشایی بسته های کاربر استفاده می کنند. در پشت صحنه، تانل فاز 2 IKE دو تانل یک طرفه ایجاد می کند: یکی از R1 به R2 و دیگری از R2 به R1. کاربر نهایی فرآیند را با جزئیات نمی بیند و کاربران نهایی نمی دانند که رمزگذاری حتی روی بسته های آنها اعمال شده است. بنابراین، می توانیم بگوییم که یک تانل دو طرفه فاز 1 برای مدیریت بین دو Peer VPN و دو تانل یک طرفه فاز 2 داریم که برای رمزگذاری و رمزگشایی بسته های کاربر نهایی استفاده می شود. این تانل ها اغلب به عنوان توافق نامه های امنیتی بین دو Peer VPN شناخته می شوند. در بسیاری از مواقع به این قراردادها security associations (SA) می گویند. به هر SA یک شماره منحصر به فرد برای ردیابی اختصاص داده می شود.

سه پروتکل اصلی در IPsec

IPsec شامل سه پروتکل اصلی است که به تأمین امنیت در ارتباطات شبکه کمک میکنند:

- Authentication Header (AH): این پروتکل برای تأیید هویت و تضمین یکپارچگی دادهها طراحی شده است. AH با افزودن یک هدر خاص به بستههای داده، اطمینان حاصل میکند که دادهها در حین انتقال تغییر نکرده و از یک منبع معتبر ارسال شدهاند.

- Encapsulating Security Payload (ESP): این پروتکل علاوه بر تأمین اعتبار و یکپارچگی دادهها، از رمزگذاری برای حفاظت از محتوای بستهها نیز استفاده میکند. ESP باعث میشود که دادههای منتقل شده در برابر شنود و دسترسی غیرمجاز محافظت شوند.

- Internet Key Exchange (IKE): این پروتکل بهعنوان یک مکانیسم مدیریت کلید عمل میکند. IKE برای مذاکره و تبادل کلیدهای رمزنگاری بین طرفین استفاده میشود و تنظیمات امنیتی مورد نیاز برای برقراری ارتباطات ایمن را فراهم میآورد.

این سه پروتکل با هم کار میکنند تا امنیت و حریم خصوصی دادهها را در هنگام انتقال از طریق شبکههای عمومی تضمین کنند.

جمع بندی

IPsec VPN یک فناوری امنیتی شبکه است که از پروتکل IPsec برای ایجاد یک تونل امن بین دستگاهها یا شبکههای خصوصی استفاده میکند. با استفاده از ابر خصوصی آراد، میتوانید از مزایای IPsec VPN برای ایجاد تونلهای امن بین شبکههای خصوصی خود بهرهمند شوید. این ویژگی با رمزگذاری و احراز هویت ترافیک، امنیت ارتباطات شما را تضمین میکند و از دسترسی غیرمجاز یا استراق سمع جلوگیری میکند. محصول ابر خصوصی آراد، با تأمین این قابلیت، به شما امکان میدهد تا ارتباطات میان بخشهای مختلف سازمانتان را بهصورت ایمن و مدیریتشده برقرار کنید.